Jaki telefon do 500 zł wybrać w 2024 roku?

Wybór telefonu w tej cenie nie jest łatwy, ponieważ producenci oferują coraz więcej modeli o zróżnicowanych parametrach. Poniżej przedstawiam kilka polecanych modeli wraz z krótkim porównaniem

Ciekawostki Nowinki Pomoc

Wybór telefonu w tej cenie nie jest łatwy, ponieważ producenci oferują coraz więcej modeli o zróżnicowanych parametrach. Poniżej przedstawiam kilka polecanych modeli wraz z krótkim porównaniem

Istnieje kilka sposobów na wykrycie filtra nałożonego na stronę internetową w wyszukiwarce Google:

1. Sprawdź Search Console:

Bardzo często nie zdajemy sobie sprawy z tego, że możemy ułatwić i przyśpieszyć naszą pracę na komputerze korzystając z dobrodziejstwa skrótów klawiaturowych w Windows. Wystarczy poświęcić kilka, kilkanaście minut na podstawowe z nich (czyli …kilka), a …

Myślę, że większości z nas zapewne zdarzyło się, że w pewnym momencie klawiatura „oszalała”, a objawem było przykładowo wyświetlanie się literki „Z” podczas naciskania klawisza „Y” i odwrotnie lub mieszanie innych literek i znaków.…

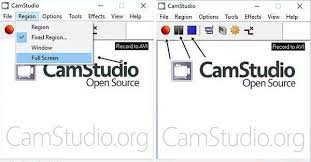

Do nagrywania tego co robimy na komputerze musimy użyć jakiś program, ja osobiście używam „Camstudio”. Bez problemu znalazłem go w internecie, ściągnąłem za darmo no i jak na razie działa bez zarzutu. Jest …

Lost Ark to gra w trybie wieloosobowym w świecie fantasy. Jest współtworzona przez Tripod Studio i Smilegate. Została wydana w Korei Południowej 4 grudnia 2019 r. Gra została również wydana w Europie i obu Amerykach 11 lutego …

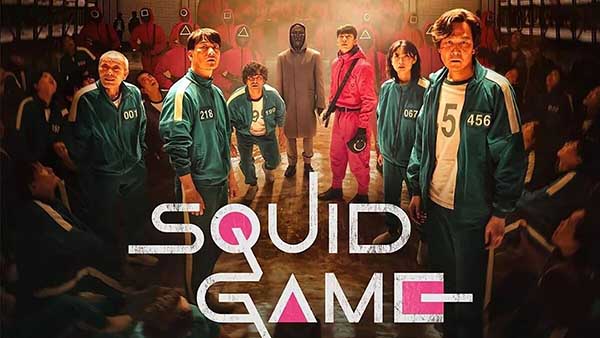

Squid Game (koreański: 오징어 게임; RR: Ojing-eo Geim) to południowokoreański serial telewizyjny z gatunku survival drama, nadawany na Netflixie. Napisany i wyreżyserowany przez Hwang Dong-hyuk, gwiazdami są Lee Jung-jae, Park Hae-soo, Wi Ha-joon, Jung Ho-yeon, O Yeong-su, Heo …

Riders Republic to nadchodząca sportowa gra wideo opracowana przez Ubisoft Annecy i opublikowana przez Ubisoft. Gra ma zostać wydana na systemy Microsoft Windows, PlayStation 4, PlayStation 5, Stadia, Xbox One, Xbox Series X i Series S 2 września …

Według ZDNet szacuje się, że korzystanie z VPN wzrosło o prawie 66% od 11 marca 2020 r. W Stanach Zjednoczonych i 165% na całym świecie w tym samym okresie, a wszystko to z powodu pandemii koronawirusa. …

Friday Night Funkin jest free-to-play i open-source gra rytmiczna opracowana przez zespół czterech użytkowników Newgrounds. Gra ma styl gry przypominający Dance Dance Revolution i PaRappa the Rapper z estetyką przypominającą gry Flash popularne we wczesnych i średnich …